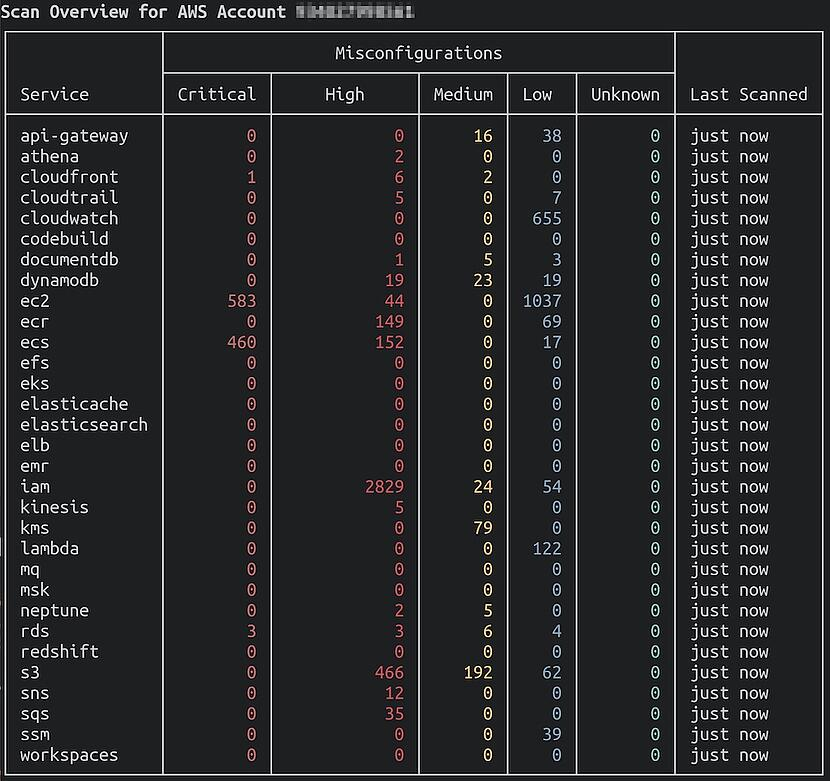

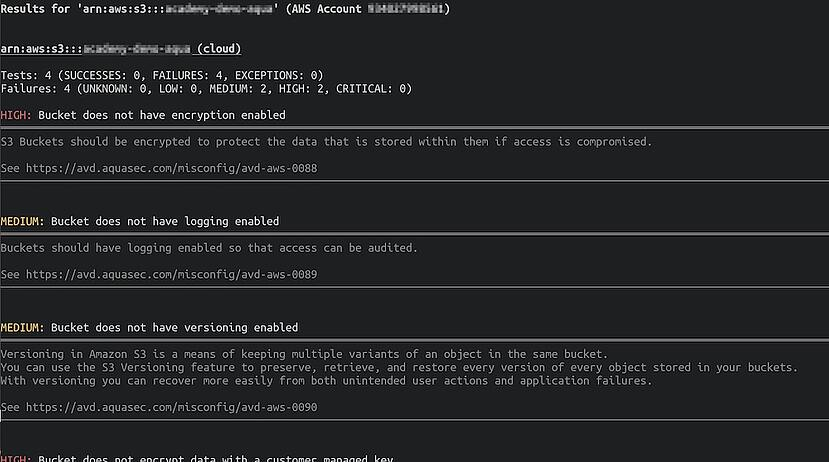

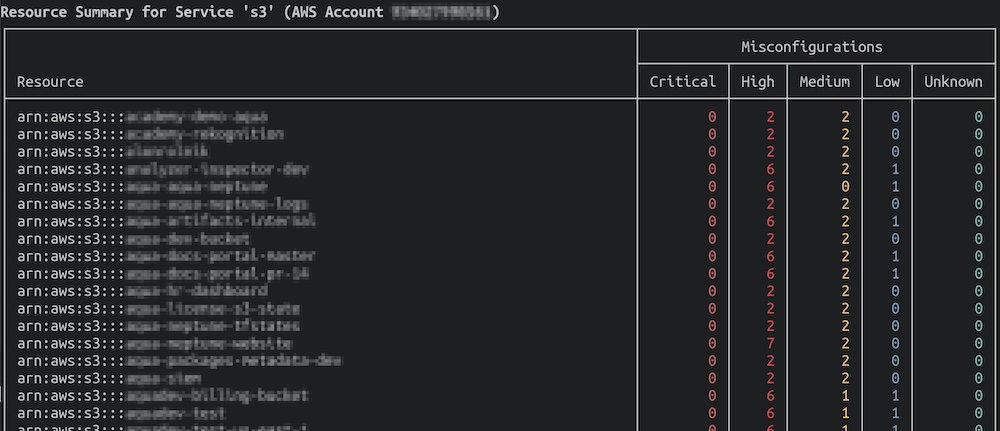

{"value":"各个云厂商所使用的资源各不相同,在进行安全问题扫描的时候也有不同的要求。为了使这一工作变得更简单,云厂商会提供一种内置的扫描软件。不过,这些软件的功能往往不够齐全,也无法集成到您现有的应用栈中。\n\n\n\n为了让安全扫描变得更加轻松,从Trivy AWS开始,我们在Trivy中新添加了[云安全扫描功能](https://www.aquasec.com/cloud-native-academy/cspm/cloud-security-scanner/?_gl=1*mdgtps*_ga*MTg0MTMwNTMwMS4xNjY1MTk3NTI5*_ga_D2G99SQ9HG*MTY2OTEwMjA5My42NS4xLjE2NjkxMDIzODkuMC4wLjA.&_ga=2.99785246.1853640358.1669087599-1841305301.1665197529)。本教程将概述这一新功能,帮助您轻松上手。\n\n\n\n::: hljs-center\n\n*Trivy AWS漏洞扫描Sneak-Peak*\n\n:::\n\n#### 概述\n\n[Trivy](https://github.com/aquasecurity/trivy)是一个多功能的[开源安全扫描软件](https://www.aquasec.com/cloud-native-academy/vulnerability-management/open-source-vulnerability-scanning/?_gl=1*12xm8m8*_ga*MTg0MTMwNTMwMS4xNjY1MTk3NTI5*_ga_D2G99SQ9HG*MTY2OTEwMjA5My42NS4xLjE2NjkxMDI0OTUuMC4wLjA.&_ga=2.140693810.1853640358.1669087599-1841305301.1665197529),它可以扫描包括文件系统、容器、git代码库等各种目标,进而发现安全问题,这些问题可能是漏洞、配置错误或已暴露的密钥。\n\n此外,Trivy可以作为CLI在主机、CI/CD流水线上运行,或者作为Kubernetes operator在集群中运行。由于Trivy的所有工具都是开源的,因而您可以免费进行扫描且不限次数。\n\n#### 隆重推出Trivy AWS漏洞扫描\n最近,我们隆重推出了[Trivy v0.31.0版本](https://github.com/aquasecurity/trivy/releases/tag/v0.31.0),该版本可对AWS账户中的安全问题进行扫描。该功能目前可以通过本地 CLI 或通过将 Trivy 集成到 CI/CD 流水线中来使用。\n\n\n\n其中最有趣的部分是,Trivy 内置的所有用于 IaC 扫描的错误配置规则与用于扫描AWS的规则相同。也就是说,同样的规则既可以通过 `trivy config` 适用于IaC配置,在资源适用之后,就可以直接用于AWS账户。如果基础设施是由Terraform或CloudFormation定义的,Trivy不仅能发现安全问题,还可以找出AWS问题发生的成因。\n\n不仅如此,通过扫描[AWS CIS基准](https://www.aquasec.com/cloud-native-academy/cspm/aws-cis-benchmark/?_gl=1*f3qnaa*_ga*MTg0MTMwNTMwMS4xNjY1MTk3NTI5*_ga_D2G99SQ9HG*MTY2OTEwMjA5My42NS4xLjE2NjkxMDI1NTMuMC4wLjA.&_ga=2.208271506.1853640358.1669087599-1841305301.1665197529),Trivy AWS还在进一步丰富 `trivy config` 功能。\n\n#### 即刻开始\nTrivy使用与[AWS CLI相同的验证方式](https://docs.aws.amazon.com/cli/latest/userguide/cli-chap-configure.html)来配置和验证您访问AWS平台的权限。也就是说,无需更多的配置,您就可以在AWS账户中运行Trivy,只需轻轻点击点击即可。另外,您也可以需要使用[AWS凭证](https://docs.aws.amazon.com/cli/latest/userguide/cli-chap-configure.html)来配置Trivy。 \n\n我们建议您采用或配合本文所附的ReadOnlyAccess策略。\n\n启动扫描竟如此简单:\n\n```\ntrivy aws --region us-east-1\n```\n请注意,如果您在AWS环境变量或配置文件中已经配置好了默认的区域,您甚至可以忽略`--region`提示。\n\n#### 查看扫描结论\n扫描完成后,您就可以查看终端的整体情况,如下:\n\n::: hljs-center\n\n*完整的Trivy AWS扫描,包含已扫描的资源及配置错误列表*\n\n:::\n\n\n全局扫描按扫描结论的严重程度,对每个AWS 服务的扫描结论进行汇总。\n\n\n\n您可以运行更多的命令来筛选扫描结论,而无需再从头扫描一遍。因为这一结论是以AWS账户/区域为单位在本地缓存的。如果您对同样的资源再次进行扫描,那么Trivy 会从缓存中提取扫描结论给您,或针对扫描目标等特定服务再次扫描,并提供详情信息。\n\n\n\n如果您需要放大查看某些特定服务的扫描结论,您可以使用`--service`。输入下面的命令,您可以在us-east-1区域中扫描s3 buckets: \n```\ntrivy aws --region us-east-1 --service s3\n```\n根据您帐户中的资源,您可以需要修改正在扫描的服务类型。例如,您可以改为扫描 EKS Kubernetes 集群。\n\n\n\nTrivy将为您汇总展示所选服务的扫描结论。Trivy AWS漏洞扫描将显示与s3 bucket相关的所有问题,除问题的数量之外,还按照问题的严重性来排序。请注意,扫描将仅显示检测到安全问题的资源。\n\n扫描结论例如:\n\n::: hljs-center\n\n*AWS账户中某项服务的详细扫描结论*\n\n:::\n您可以使用`--arn`提示来显示资源中的个体问题,例如:\n```\ntrivy aws --service s3 --arn arn:aws:s3:::example-bucket\n```\n\n\n每一个扫描结果都包含有问题的严重程度、结论,以及与该问题相关的更多信息,与AVD存档相关的链接,其中包括各种解决问题的指南。\n#### 总结\nTrivy使用了现有社区增强的错误配置检查的所有功能,从而对AWS 账户安全问题进行扫描。\n\n\n\n如果您正在使用AWS,欢迎您尝试并告诉我们您的体验如何。在不久的将来,我们还会新增其他云厂商的扫描功能。\n#### 欢迎加入Trivy社区\nTrivy还将开拓很多令人惊喜的新计划,欢迎您加入[我们的Slack社区](https://aquasecurity.slack.com/join/shared_invite/zt-y1y94rja-nYw_BlF9meojdqr_8d4TUQ#/shared-invite/email),与Trivy共同成长,同时为[Github](https://github.com/aquasecurity/trivy/pull/3176)做出贡献。此外,如果您有任何问题,或者希望Trivy新增其它功能,欢迎与我们取得联系。\n\n\n\n如果您正在尝试Trivy的新功能,也欢迎您在社交媒体上与大家分享!\n\n#### 关于Aqua Security\nAqua Security让云原生威胁无所遁形,是业界唯一拥有百万美元云原生安全担保方案的公司。作为全球最大的云原生安全厂商和云原生安全领导者,Aqua 致力帮助客户通过各种方式探索创新,引领数字业务的精彩未来。 Aqua 拥有业界集成度最高的云原生应用保护平台 (CNAPP),通过预防、检测和响应机制保护整个应用生命周期的安全。 Aqua 成立于 2015 年,总部位于马萨诸塞州波士顿和以色列拉马特甘,目前服务覆盖了全球40 多个国家和地区的财富 1000 强客户。如需了解更多信息,请访问公司官网www.aquasec.com或关注官方微信公众号“AquaSecurity”。\n\n[点击查看](https://github.com/aquasecurity/trivy) Aqua Trivy项目 \n\n[点击查看](https://www.aquasec.com/cloud-native-academy/)由Aqua整理的云原生安全百科Cloud Native Wiki","render":"<p>各个云厂商所使用的资源各不相同,在进行安全问题扫描的时候也有不同的要求。为了使这一工作变得更简单,云厂商会提供一种内置的扫描软件。不过,这些软件的功能往往不够齐全,也无法集成到您现有的应用栈中。</p>\n<p>为了让安全扫描变得更加轻松,从Trivy AWS开始,我们在Trivy中新添加了<a href=\"https://www.aquasec.com/cloud-native-academy/cspm/cloud-security-scanner/?_gl=1*mdgtps*_ga*MTg0MTMwNTMwMS4xNjY1MTk3NTI5*_ga_D2G99SQ9HG*MTY2OTEwMjA5My42NS4xLjE2NjkxMDIzODkuMC4wLjA.&_ga=2.99785246.1853640358.1669087599-1841305301.1665197529\" target=\"_blank\">云安全扫描功能</a>。本教程将概述这一新功能,帮助您轻松上手。</p>\n<p><img src=\"https://dev-media.amazoncloud.cn/70bd05a428e046f69aa1dfce2f6eb50d_image.png\" alt=\"image.png\" /></p>\n<div class=\"hljs-center\">\n<p><em>Trivy AWS漏洞扫描Sneak-Peak</em></p>\n</div>\n<h4><a id=\"_14\"></a>概述</h4>\n<p><a href=\"https://github.com/aquasecurity/trivy\" target=\"_blank\">Trivy</a>是一个多功能的<a href=\"https://www.aquasec.com/cloud-native-academy/vulnerability-management/open-source-vulnerability-scanning/?_gl=1*12xm8m8*_ga*MTg0MTMwNTMwMS4xNjY1MTk3NTI5*_ga_D2G99SQ9HG*MTY2OTEwMjA5My42NS4xLjE2NjkxMDI0OTUuMC4wLjA.&_ga=2.140693810.1853640358.1669087599-1841305301.1665197529\" target=\"_blank\">开源安全扫描软件</a>,它可以扫描包括文件系统、容器、git代码库等各种目标,进而发现安全问题,这些问题可能是漏洞、配置错误或已暴露的密钥。</p>\n<p>此外,Trivy可以作为CLI在主机、CI/CD流水线上运行,或者作为Kubernetes operator在集群中运行。由于Trivy的所有工具都是开源的,因而您可以免费进行扫描且不限次数。</p>\n<h4><a id=\"Trivy_AWS_20\"></a>隆重推出Trivy AWS漏洞扫描</h4>\n<p>最近,我们隆重推出了<a href=\"https://github.com/aquasecurity/trivy/releases/tag/v0.31.0\" target=\"_blank\">Trivy v0.31.0版本</a>,该版本可对AWS账户中的安全问题进行扫描。该功能目前可以通过本地 CLI 或通过将 Trivy 集成到 CI/CD 流水线中来使用。</p>\n<p>其中最有趣的部分是,Trivy 内置的所有用于 IaC 扫描的错误配置规则与用于扫描AWS的规则相同。也就是说,同样的规则既可以通过 <code>trivy config</code> 适用于IaC配置,在资源适用之后,就可以直接用于AWS账户。如果基础设施是由Terraform或CloudFormation定义的,Trivy不仅能发现安全问题,还可以找出AWS问题发生的成因。</p>\n<p>不仅如此,通过扫描<a href=\"https://www.aquasec.com/cloud-native-academy/cspm/aws-cis-benchmark/?_gl=1*f3qnaa*_ga*MTg0MTMwNTMwMS4xNjY1MTk3NTI5*_ga_D2G99SQ9HG*MTY2OTEwMjA5My42NS4xLjE2NjkxMDI1NTMuMC4wLjA.&_ga=2.208271506.1853640358.1669087599-1841305301.1665197529\" target=\"_blank\">AWS CIS基准</a>,Trivy AWS还在进一步丰富 <code>trivy config</code> 功能。</p>\n<h4><a id=\"_29\"></a>即刻开始</h4>\n<p>Trivy使用与<a href=\"https://docs.aws.amazon.com/cli/latest/userguide/cli-chap-configure.html\" target=\"_blank\">AWS CLI相同的验证方式</a>来配置和验证您访问AWS平台的权限。也就是说,无需更多的配置,您就可以在AWS账户中运行Trivy,只需轻轻点击点击即可。另外,您也可以需要使用<a href=\"https://docs.aws.amazon.com/cli/latest/userguide/cli-chap-configure.html\" target=\"_blank\">AWS凭证</a>来配置Trivy。</p>\n<p>我们建议您采用或配合本文所附的ReadOnlyAccess策略。</p>\n<p>启动扫描竟如此简单:</p>\n<pre><code class=\"lang-\">trivy aws --region us-east-1\n</code></pre>\n<p>请注意,如果您在AWS环境变量或配置文件中已经配置好了默认的区域,您甚至可以忽略<code>--region</code>提示。</p>\n<h4><a id=\"_41\"></a>查看扫描结论</h4>\n<p>扫描完成后,您就可以查看终端的整体情况,如下:<br />\n<img src=\"https://dev-media.amazoncloud.cn/da591392fdc44f12b74da44723be1fcc_image.png\" alt=\"image.png\" /></p>\n<div class=\"hljs-center\">\n<p><em>完整的Trivy AWS扫描,包含已扫描的资源及配置错误列表</em></p>\n</div>\n<p>全局扫描按扫描结论的严重程度,对每个AWS 服务的扫描结论进行汇总。</p>\n<p>您可以运行更多的命令来筛选扫描结论,而无需再从头扫描一遍。因为这一结论是以AWS账户/区域为单位在本地缓存的。如果您对同样的资源再次进行扫描,那么Trivy 会从缓存中提取扫描结论给您,或针对扫描目标等特定服务再次扫描,并提供详情信息。</p>\n<p>如果您需要放大查看某些特定服务的扫描结论,您可以使用<code>--service</code>。输入下面的命令,您可以在us-east-1区域中扫描s3 buckets:</p>\n<pre><code class=\"lang-\">trivy aws --region us-east-1 --service s3\n</code></pre>\n<p>根据您帐户中的资源,您可以需要修改正在扫描的服务类型。例如,您可以改为扫描 EKS Kubernetes 集群。</p>\n<p>Trivy将为您汇总展示所选服务的扫描结论。Trivy AWS漏洞扫描将显示与s3 bucket相关的所有问题,除问题的数量之外,还按照问题的严重性来排序。请注意,扫描将仅显示检测到安全问题的资源。</p>\n<p>扫描结论例如:<br />\n<img src=\"https://dev-media.amazoncloud.cn/84ebec2c179445b483158c6310f16bb4_image.png\" alt=\"image.png\" /></p>\n<div class=\"hljs-center\">\n<p><em>AWS账户中某项服务的详细扫描结论</em></p>\n</div>\n<p>您可以使用<code>--arn</code>提示来显示资源中的个体问题,例如:</p>\n<pre><code class=\"lang-\">trivy aws --service s3 --arn arn:aws:s3:::example-bucket\n</code></pre>\n<p><img src=\"https://dev-media.amazoncloud.cn/f40eb8ef8f7f4a03aeefcbec7e40eb69_image.png\" alt=\"image.png\" /></p>\n<p>每一个扫描结果都包含有问题的严重程度、结论,以及与该问题相关的更多信息,与AVD存档相关的链接,其中包括各种解决问题的指南。</p>\n<h4><a id=\"_83\"></a>总结</h4>\n<p>Trivy使用了现有社区增强的错误配置检查的所有功能,从而对AWS 账户安全问题进行扫描。</p>\n<p>如果您正在使用AWS,欢迎您尝试并告诉我们您的体验如何。在不久的将来,我们还会新增其他云厂商的扫描功能。</p>\n<h4><a id=\"Trivy_89\"></a>欢迎加入Trivy社区</h4>\n<p>Trivy还将开拓很多令人惊喜的新计划,欢迎您加入<a href=\"https://aquasecurity.slack.com/join/shared_invite/zt-y1y94rja-nYw_BlF9meojdqr_8d4TUQ#/shared-invite/email\" target=\"_blank\">我们的Slack社区</a>,与Trivy共同成长,同时为<a href=\"https://github.com/aquasecurity/trivy/pull/3176\" target=\"_blank\">Github</a>做出贡献。此外,如果您有任何问题,或者希望Trivy新增其它功能,欢迎与我们取得联系。</p>\n<p>如果您正在尝试Trivy的新功能,也欢迎您在社交媒体上与大家分享!</p>\n<h4><a id=\"Aqua_Security_96\"></a>关于Aqua Security</h4>\n<p>Aqua Security让云原生威胁无所遁形,是业界唯一拥有百万美元云原生安全担保方案的公司。作为全球最大的云原生安全厂商和云原生安全领导者,Aqua 致力帮助客户通过各种方式探索创新,引领数字业务的精彩未来。 Aqua 拥有业界集成度最高的云原生应用保护平台 (CNAPP),通过预防、检测和响应机制保护整个应用生命周期的安全。 Aqua 成立于 2015 年,总部位于马萨诸塞州波士顿和以色列拉马特甘,目前服务覆盖了全球40 多个国家和地区的财富 1000 强客户。如需了解更多信息,请访问公司官网www.aquasec.com或关注官方微信公众号“AquaSecurity”。</p>\n<p><a href=\"https://github.com/aquasecurity/trivy\" target=\"_blank\">点击查看</a> Aqua Trivy项目</p>\n<p><a href=\"https://www.aquasec.com/cloud-native-academy/\" target=\"_blank\">点击查看</a>由Aqua整理的云原生安全百科Cloud Native Wiki</p>\n"}

Trivy的新功能上线!CSPM助您识别AWS服务中的配置错误

网络安全

安全漏洞

容器

0

0 0

0亚马逊云科技解决方案 基于行业客户应用场景及技术领域的解决方案

联系亚马逊云科技专家

相关产品

相关产品目录

相关产品

相关产品亚马逊云科技解决方案 基于行业客户应用场景及技术领域的解决方案

联系亚马逊云科技专家

亚马逊云科技解决方案

基于行业客户应用场景及技术领域的解决方案

联系专家

0

目录

分享

分享 点赞

点赞 收藏

收藏 目录

目录立即关注

亚马逊云开发者

公众号

User Group

公众号

亚马逊云科技

官方小程序

“AWS” 是 “Amazon Web Services” 的缩写,在此网站不作为商标展示。

立即关注

亚马逊云开发者

公众号

User Group

公众号

亚马逊云科技

官方小程序

“AWS” 是 “Amazon Web Services” 的缩写,在此网站不作为商标展示。

立即关注

亚马逊云开发者

公众号

User Group

公众号

亚马逊云科技

官方小程序

“AWS” 是 “Amazon Web Services” 的缩写,在此网站不作为商标展示。